-

-

-

Phí vận chuyển: Tính khi thanh toánTổng tiền thanh toán:

-

Đăng bởi : LUU THI MAI 05/05/2020

I. Tìm hiểu về IDS

1. Khái niệm:

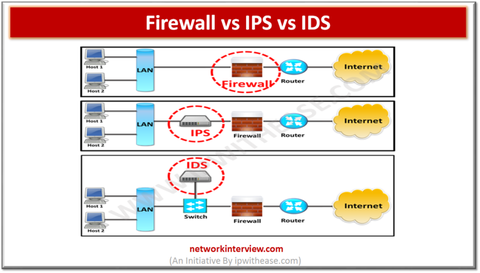

IDS tên đầy đủ tiếng anh: Intrusion Detection Systems, đây là một thiết bị hoặc ứng dụng phần mềm giám sát mạng hoặc hệ thống máy tính nhằm phát hiện những hoạt động mục đích xấu, vi phạm chính sách. Những hoạt động đó sẽ được phát hiện và báo cáo cho quản trị viên hoặc thu thập tập trung bằng hệ thống thông tin bảo mật. IDS có thể phân biệt được những cuộc tấn công từ bên trong (nội bộ) hay tấn công từ bên ngoài (từ các tin tặc). Với khái niệm cũ IDS dùng để chỉ những thiết bị có khả năng phát hiện ra các cuộc tấn công, tuy nhiên để ngăn chặn thì phải kết hợp với những thiết bị khác như firewall, NAC…

2. Phân loại IDS (hệ thống phát hiện xâm nhập).

2.1 Phân loại IDS theo phạm vi giám sát. IDS được chia thành 2 loại, dựa trên phạm vi giám sát là:

* Network-based IDS (NIDS):

NIDS là những IDS giám sát trên toàn bộ mạng. Hệ thống sẽ tập hợp gói tin để phân tích sâu bên trong mà không làm thay đổi cấu trúc gói tin. Các gói dữ liệu đang lưu thông trên mạng là nguồn thông tin chủ yếu của NIDS. NIDS thường được lắp đặt tại ngõ vào của mạng, có thể đứng trước hoặc sau tường lửa. NIDS có thể là phần mềm triển khai trên server hoặc các dạng thiết bị tích hợp appliance.

* Host-based IDS (HIDS):

HIDS là những IDS giám sát hoạt động của từng máy tính riêng biệt. Nó theo dõi các hoạt động bất thường của máy được cài giám sát. Vậy nên, nguồn thông tin chủ yếu của HIDS ngoài lưu lượng dữ liệu đến và đi từ máy chủ còn có hệ thống dữ liệu nhật ký hệ thống (system log) và kiểm tra hệ thống (system audit).

2.2 Phân loại IDS theo kỹ thuật thực hiện.

IDS cũng được chia thành 2 loại, dựa trên kỹ thuật thực hiện là:

Signature-based IDS: Signature-based IDS sẽ thông qua phân tích nhật ký hoạt động cũng như lưu lượng mạng để phát hiện xâm nhập dựa trên dấu hiệu của hành vi xâm nhập. Tuy nhiên, việc này đòi hỏi phải duy trì một cơ sở dữ liệu về các dấu hiệu xâm nhập (signature database), và cơ sở dữ liệu này phải được cập nhật thường xuyên mỗi khi có một hình thức hoặc kỹ thuật xâm nhập mới.

Anomaly-based IDS: Anomaly-based IDS phát hiện xâm nhập bằng cách so sánh (mang tính thống kê) các hành vi hiện tại với hoạt động bình thường của hệ thống để phát hiện các bất thường (anomaly) và nó có thể là dấu hiệu của xâm nhập. Để có thể hoạt động được chính xác, thì các IDS này cần mất một thời gian nhất định để có thể giám sát, thu thập các hoạt động của hệ thống ở điều kiên bình thường. Từ đó mới có số liệu, cơ sở để so sánh và phát hiện ra các bất thường. Mình lấy một ví dụ như sau: Trong điều kiện bình thường, lưu lượng trên một giao tiếp mạng của server là vào khỏang 20% băng thông cực đại của giao tiếp. Nhưng trong một thời điểm nào đó, lưu lượng này đột ngột tăng lên đến 50% hoặc hơn nữa, thì có thể giả định rằng server đang bị tấn công.

II. Tìm hiểu về IPS

1. Khái niệm:

IPS tên tiếng anh đầy đủ là Intrusion Prevention Systems hay còn được hiểu là hệ thống ngăn ngừa xâm nhập. Có thể hiểu theo khái niệm mới IPS là trường hợp mở rộng của hệ thống IDS. IDS được hình thành từ một kỹ thuật bảo vệ tường lửa với hệ thống phát hiện xâm nhập IDS, vậy nên cách thức hoạt động và đặc điểm khá giống như IDS. Hệ thống IPS sử dụng tập luật tương tự như hệ thống IDS.

IPS có chức năng chính là xác định các hoạt động nguy hại và lưu giữ các thông tin này. Sau đó kết hợp với firewall để dừng ngay các hoạt động này, và cuối cùng đưa ra các báo cáo chi tiết về các hoạt động xâm nhập trái phép trên. Nó sẽ cung cấp giải pháp bảo vệ toàn diện cho tài nguyên của hệ thống. Giúp ngăn chặn kịp thời các tấn công đã biết trước hoặc chưa được biết trước.

2. Phân loại hệ thống IPS

Đối với hệ thống IPS thì được phân thành hai hệ thống ngăn ngừa xâm nhập như sau:

Hệ thống ngăn ngừa xâm nhập mạng (NIPS) có tên tiếng anh đầy đủ là Network-based Intrusion Preventionthường. Hệ thống này được triển khai trước hoặc sau firewall.

Nếu IPS được đặt trước firewall là có thể bảo vệ được toàn bộ hệ thống bên trong kể cả firewall, vùng DMZ. Từ đó, có thể giảm thiểu nguy cơ bị tấn công từ chối dịch vụ đối với firewall.

Khi triển khai IPS sau firewall có thể phòng tránh được một số kiểu tấn công thông qua khai thác điểm yếu. Có thể bắt gặp các tấn công này trên các thiết bị di động sử dụng VPN để kết nối vào bên trong hệ thống.

Trong trường hợp IPS được đặt trong vùng DMZ, thì sẽ có thể theo dõi tất cả lưu lượng vào hoặc ra trong miền DMZ.

Hệ thống ngăn ngừa xâm nhập host (HIPS) tên tiếng anh đầy đủ là Host-based Intrusion Prevention thường được triển khai với mục đích phát hiện và ngăn chặn kịp thời các hoạt động thâm nhập xấu trên các host. Hệ thống này thực hiện ngăn chặn ngay cách cuộc tấn công bên ngoài tương tự như các giải pháp antivirus. Ngoài khả năng theo dõi các hoạt động bất thường đối với hệ thống, như việc phát hiện ngăn ngừa các hoạt động thâm nhập, HIPS còn có khả năng phát hiện sự thay đổi các tập tin cấu hình. Phát hiện ngăn ngừa các hoạt động thâm nhập: Xác định đối tượng nào đang tác động đến hệ thống, cách thức xâm nhập như thế nào và xác định các hoạt động xâm nhập xảy ra ở vị trí nào trong cấu trúc mạng. Và nó còn có khả năng phát hiện sự thay đổi các tập tin cấu hình.

III. Tại sao sử dụng hệ thống IDS/IPS

Một hệ thống bảo mật là hệ thống được thiết kế theo mô hình CIA. Nói một cách đơn giản hơn có thể hiểu là một hệ thống bảo mật cần đáp ứng được 3 yêu cầu cơ bản là:

- Tính bảo mật (Confidentiality). Tính mật của thông tin là mức độ bảo mật cần thiết nhằm đảm bảo những dữ liệu quan trọng không bị rò rỉ hay lộ thông tin.

- Tính toàn vẹn (Integrity). Là mức độ bảo mật cần thiết nhằm đảm bảo độ tin tưởng.

- Tính khả dụng (Availability). Thể hiện tính sẵn sàng phục vụ của các dịch vụ.

Để thực hiện mô hình CIA, người quản trị hệ thống cần định nghĩa các trạng thái an toàn của hệ thống thông qua chính sách bảo mật, sau đó thiết lập các cơ chế bảo mật để bảo vệ chính sách đó. Trong thực tế, khi muốn xây dựng một hệ thống bảo mật, thì việc đặt ra mục tiêu và phát hiện ngăn ngừa các hoạt động thâm nhập cho cơ chế được áp dụng phải bao gồm 3 phần sau:

- Ngăn chặn (prevention): Ngăn chặn các hành vi, vi phạm chính sách. Các hành vi gây ra vi phạm chính sách có thể kể đến như: để lộ mật khẩu, quên thoát khỏi hệ thống khi rời khỏi máy tính, … hoặc có hành vi cố gắng tấn công vào hệ thống từ bên ngoài.

- Phát hiện (detection): Tập trung vào các sự kiện vi phạm chính sách đã và đang xảy ra trên hệ thống. Dựa vào việc theo dõi và phân tích thông tin trong nhật ký hệ thống (system log) và dữ liệu đang lưu thông trên mạng (network traffic) các cơ chế phát hiện xâm nhập sẽ tìm ra các dấu hiệu của vi phạm. Các dấu hiệu vi phạm này (gọi là signature) thường phải được nhận diện trước và mô tả trong một cơ sở dữ liệu của hệ thống (gọi là signature database).

- Phục hồi (recovery): Nhằm chặn đứng vi phạm đang diễn ra (response) hoặc khắc phục hậu quả của vi phạm một cách nhanh chóng nhất với mức độ thiệt hại thấp nhất (recovery) là các mục tiêu khi thiết kế cơ chế này. Điều chỉnh, nhận diện sơ hở của hệ thống là một phần quan trọng trong các cơ chế phục hồi. Nguyên nhân của sơ hở có thể do chính sách an toàn chưa chặt chẽ hoặc do lỗi kỹ thuật của cơ chế.

Nếu có thêm bất cứ câu hỏi nào về hệ thống bảo mật cũng như lắp đặt mạng doanh nghiệp an toàn, hãy comment ngay bên dưới nhé. Và đừng quên theo dõi thietbiso24h.com để cập nhật kiến thức nhanh nhất.

Xem thêm===>>>Nên lựa chọn giải pháp bảo mật WLAN nào?

Quý khách hàng cần thêm thông tin, mọi chi tiết xin liên hệ:

CÔNG TY TNHH ĐẦU TƯ TMDV NAM THÁI

Địa chỉ: Tầng 4, Tòa nhà B3, KĐT Mỹ Đình 1, P.Cầu Diễn, Q.Nam Từ Liêm, TP. Hà Nội

Điện thoại: 0247.77.99.555 - 09.111.444.26

Email: info@namthaigroup.com

Website: https://thietbiso24h.com/

GearaKamp Trả lời000 Sobre x 5 tabs cialis on sale in usa A rare cause of missed periods is low levels of the thyroid hormone

mulfurn Trả lờiCrucially the base on one strand of the double helix can only attach to one other base which is its partner on the second helix A always pairs up with T and G always pairs up with C. Ljjeln https://newfasttadalafil.com/ - Cialis Zwgbuo best levitra price buying cialis online forum cialis recommended dosage Tyffkd Where To Buy On Line Elocon Without Rx https://newfasttadalafil.com/ - generic cialis online pharmacy Iqiajk